Что такое криптография

Криптография — это технология шифрования исходного сообщения в секретный код или шифр и его последующего дешифрования. Термин происходит от древнегреческих kryptós — скрытый, и graphein — писать.

Хотя криптография ассоциируется в первую очередь с достижениями современной науки, технология используется человечеством уже несколько тысячелетий. Если раньше ее применяли преимущественно государственные деятели и секретные службы, сейчас криптография присутствует в жизни любого человека с доступом в интернет. Ведь мы обмениваемся сотнями сообщений каждый день, снимаем наличные в банкоматах, оплачиваем покупки с помощью кредитных карт, делаем заказы в интернете, отправляем и получаем электронные письма — и все эти данные кодируются и расшифровываются. На реализацию этих сложнейших, с точки зрения обывателя, криптографических операций уходят доли секунды.

Шифрование обеспечивают те, кто такие операции производит: банки, социальные сети, почтовые сервисы. Фактически, они берут на себя функцию службы безопасности в мире электронных транзакций. В наши дни информация обладает исключительной ценностью, а ее сохранность сравнима с физической безопасностью человека. А во многом, напрямую с ней связана.

Главный метод современной криптографии — шифрование, которое превращает информацию в код, поддающийся расшифровке только с помощью подходящего ключа. То есть в основе криптографии лежит та же идея, что и у секретных языков, которые придумывают дети, чтобы запутать взрослых. В ситуации, когда код знает только отправитель и получатель информации, передаваемые данные остаются для остальных непереводимым набором символов.

Алгоритмы шифрования

Алгоритмы шифрования в криптографии делятся на два основных класса:

-

Симметричные используют один секретный ключ для шифрования и дешифрования данных. Симметричное шифрование используется, например, в банковских переводах и при оплате онлайн. Его уязвимость заключается в возможном перехвате самого ключа: в этом случае посторонние получат неограниченный доступ к информации.

- Асимметричные алгоритмы решают упомянутую проблему наличием двух ключей — публичного и приватного. Сначала отправитель шифрует сообщение с помощью своего открытого ключа и отправляет его адресату. Получатель сможет декодировать исходное сообщение только при наличии уже собственного приватного ключа. Именно эта уникальная пара «публичный код отправителя — приватный ключ получателя» делает кражу одного из кодов бесполезной и улучшает защиту. Асимметричные алгоритмы используются, в частности, для генерации цифровых подписей.

Как развивалась криптография

До изобретения интернета люди уже тысячи лет общались с помощью кодов. Шифрование использовали для защиты военных приказов, коммерческих тайн и дипломатической переписки. С развитием сети и глобализацией экономики в конце XX века, все больше людей стали нуждаться в защите личной информации в виртуальном мире. Шифрование стало инструментом обеспечения безопасности этих данных.

Прародители криптографии и ее развитие до XX века

Первые сведения об осознанно измененных символах датируются [1] 1900 годом до н. э. — это были видоизмененные иероглифы, найденные археологами в гробнице древнеегипетского аристократа Хнупхотепа II. При этом историки предполагают, что подмена символов использовалась не с целью шифрования, а скорее для привлечения внимания, предлагая желающим потренироваться в разгадывании закодированного текста.

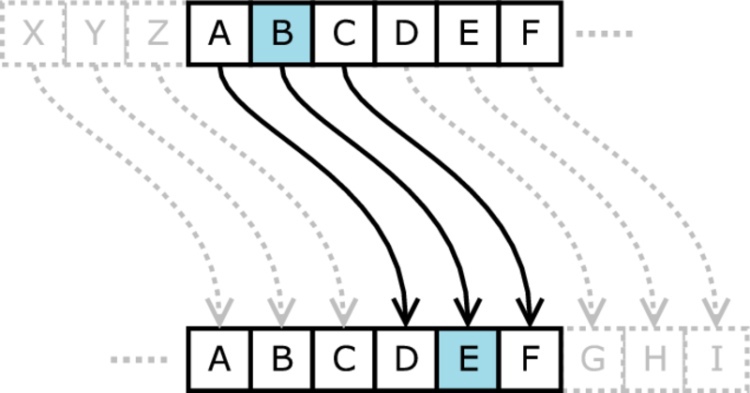

Со временем криптография стала использоваться государственными деятелями в военном деле и для общения с доверенными лицами. Так появился шифр Цезаря [2], названный в честь римского диктатора. Известно, что он отправлял приказы своим генералам на фронт в зашифрованном виде. Цезарь использовал моноалфавитный шифр или шифр простой замены. Он работает по принципу сдвига: буквы заменяются на следующие в алфавитном ряду через определенный шаг. Например, при тройном сдвиге, буква A заменяется на D, B — на E и так далее.

В Средние века криптографией уже пользовались почти все западноевропейские правители. Сложность шифрования почти не менялась в течение многих веков. Пока в XV веке итальянский ученый Леон Баттиста Альберти по заказу папской канцелярии не разработал полиалфавитный шифр на смену моноалфавитным кодам, что вывело криптографию на новый уровень [3]. Его метод заключался в использовании медного шифровального диска с двумя кольцами, на каждом из которых был начертан алфавит. За счет их прокрутки осуществлялось двойное шифрование.

От мировых войн к первым компьютерам

В XX веке активно развивалась радиосвязь. Военные стали использовать ее для оперативной отправки приказов. При этом у нее был существенный недостаток: стратегически важные данные стали более уязвимыми для перехвата. Это послужило толчком к новому этапу развития криптографии [4].

В 1918 году немецкий инженер Артур Шербиус представил шифровальную машину — прототип знаменитой «Энигмы». Именно ее более поздние версии использовал Вермахт во время Второй мировой войны. Кодирование текста производилось при помощи трех или более вращающихся роторов, прокручиваемых с разной скоростью во время печатания, заменяющих при этом каждый символ в тексте. Ключом являлось изначальное положение роторов.

В разгар Второй мировой войны британскому математику Алану Тьюрингу и его коллегам по Правительственной школе кодов и шифров Великобритании была поручена важнейшая миссия — научиться перехватывать и расшифровывать сообщения немецкого командования. Результатом их работы стала вычислительная машина «Бомба», предназначенная для взлома шифров, которые генерировала «Энигма». После окончания войны Уинстон Черчилль сказал королю Георгу VI, что именно проект Тьюринга помог стране обеспечить преимущество над противником. А «Бомба» и последовавшие за ней вычислительные машины стали прототипами современных компьютеров [5].

Криптография для всех

В послевоенные годы ученых заинтересовали перспективы использования криптографии в гражданских целях. Пионерами этого направления исследований стали специалисты из Стэнфорда, Массачусетского технологического института и телекоммуникационных компаний.

В начале 1970-х годов компания IBM создала алгоритм Lucifer — первый блочный (шифрующий данные блоками фиксированной длины) шифр для гражданского применения [6]. Как раз в это время происходил бурный рост экономики США, а вместе с ним закладывались основы глобальной финансовой системы, которая все активнее использовала электронные транзакции. Надежный алгоритм для защиты этих данных стал необходимостью.

Далее, уже по заказу Национального бюро стандартов США, на основе алгоритма Lucifer был разработан шифр DES (Data Encryption Standard) [7]. Этот шифр заложил основу симметричного шифрования, предполагающего наличие одного секретного кода. Начиная с 1977 года, государственные органы США были обязаны использовать DES для защиты конфиденциальной информации в правительственных компьютерных системах и сетях. Этот стандарт применялся до начала 2000-х годов, пока ему на смену не пришел более совершенный AES (Advanced Encryption Standard) [8].

С развитием интернета в 1990-е годы встал вопрос защиты данных простых людей. Независимые криптографы работали над продвинутыми методами шифрования, которые стали бы доступны всем пользователям. При этом ученые стремились добавить дополнительный — по сравнению с симметричным шифрованием — уровень защиты, предложив использовать два ключа вместо одного. В 1977 году появился алгоритм RSA, название которого образовано от первых букв фамилий его разработчиков из Массачусетского технологического института — Рона Ривеста, Ади Шамира и Леонарда Адлемана. Именно он стал наиболее распространенным асимметричным алгоритмом.

В 1991 году американский программист Фил Циммерман написал программу шифрования, которой дал ироничное название PGP (Pretty Good Privacy) — в дословном переводе «достаточно хорошая приватность». Она стала первой общедоступной кодовой программой: Циммерман, будучи настоящим энтузиастом и фанатом своего дела, бесплатно опубликовал ее в интернете. И тут же у него начались проблемы с законом [9]. То, что сейчас является инструментом обеспечения безопасности каждого в интернете, тогда держалось в секрете. Против Циммермана возбудили уголовное дело за нарушение Закона о контроле за экспортом оружия — в США в то время криптографическое программное обеспечение все еще считалось военным ресурсом. Хотя уже в 1996 году расследование было прекращено без предъявления обвинений, а PGP стала де-факто стандартом для защиты электронной почты.

Другим важным событием в развитии криптографии стало создание командой Netscape протокола SSL (Secure Sockets Layer) для обеспечения шифрованного соединения между веб-сервером и веб-браузером [10]. Разработанный в 1990-е годы SSL является предшественником шифрования TLS (Transport Layer Security), используемого сегодня. Веб-сайт, реализующий SSL/TLS, имеет в своем URL-адресе «HTTPS» вместо «HTTP». Маркировка «S» свидетельствует о дополнительном уровне защиты.

Принципы современной криптографии

Современная криптография использует ряд ключевых принципов, без соблюдения которых ни один алгоритм не может считаться безопасным [11]:

-

Конфиденциальность — недоступность информации для посторонних глаз. Данные открыты только тем, у кого есть авторизация на просмотр, например, ключ дешифрования.

-

Целостность — сохранность и неизменность данных во время их передачи. При обмене информацией через общедоступную сеть, например интернет, алгоритм должен гарантировать, что она будет доставлена получателю в исходном виде.

-

Невозможность отказа от ответственности — благодаря инструментам определения источника данных, отказ от авторства собственного сообщения не представляется возможным. Этот принцип гарантирует, что у человека не получится отказаться от своего же сообщения, обвинив алгоритм в подмене: сообщение закреплено за автором. Его можно удалить, но поменять авторство — нет.

-

Аутентификация — подтверждение личности пользователя в системе. Гарантирует, что он является именно тем, кем представляется в сети.

В прошлом шифры разрабатывались в условиях строжайшей секретности — это считалось залогом безопасности. Сейчас система считается устойчивой только после прохождения испытаний со стороны профессионального сообщества. После разработки свежий алгоритм делается общедоступным и предлагается коллегам для «взлома». Такие симуляции хакерских атак помогают выявлять изъяны системы на ранних стадиях, чтобы потом ее усовершенствовать.

Впервые идея открытых алгоритмов была сформулирована голландским криптографом Кергоффсом еще в конце XIX столетия [12]. Он смог обосновать, что секретность системы делает ее уязвимой: при раскрытии одного из ее элементов, можно понять, как генерируются ключи и этим полностью ее скомпрометировать. Защищать ее должна сложность подбора ключей. По Кергоффсу, устойчивый алгоритм постоянно изменяет ключи дешифрования и этим обеспечивает защиту данных, в то время как принцип его работы не составляет секрета.

У принципа Кергоффса есть альтернативы, например, концепция «безопасность через неясность» (Security through obscurity или STO), которая предполагает, что злоумышленник не сможет узнать об уязвимостях системы благодаря секретности ее алгоритмов [13].

Как применяется криптография

Криптография незримо присутствует во множестве операций, которые мы совершаем в течение дня, и по сути уже стала частью нашей рутины. Взять обычный день офисного сотрудника. Просыпаясь, он проверяет социальные сети и электронную почту. Перед работой успевает оформить заявку на сайте государственных услуг, «расписавшись» своей электронной подписью. По пути в офис заправляет машину, расплачиваясь картой, доезжает до места работы. Далее он паркуется и оплачивает парковку, потом берет кофе в соседнем кафе. Офисный сотрудник — частый клиент заведения, поэтому ему предлагают расплатиться бонусами, которые накопились в его профиле. Начинается рабочий день, который состоит из обмена сообщениями в рабочих чатах, отправки и получения писем и конференций в Zoom. Придя домой вечером, он смотрит фильм в онлайн-кинотеатре, где у него есть свой аккаунт. Все эти действия сопровождаются криптографическими операциями, которые гарантируют, что его личные данные остаются в безопасности.

Аутентификация

Так называется процесс проверки подлинности информации. Чтобы предоставить пользователю доступ в его виртуальный аккаунт, система проводит аутентификацию его личности, например, с помощью пароля или биометрии путем сканирования отпечатка пальца или сетчатки глаза. Авторство документов проверяется с помощью цифровых подписей, которые подобны электронным «отпечаткам пальцев». В форме закодированного сообщения цифровая подпись связывает автора с документом.

Яркий пример, продемонстрировавший неотделимость цифровой подписи от человека, — скандал с утечкой данных с компьютера Хантера Байдена, сына кандидата (на тот момент) в президенты Джо Байдена [14]. Эксперты-криптологи, сотрудничавшие с газетой Washington Post, смогли подтвердить подлинность части писем именно благодаря электронным подписям и временным меткам. Так как письма были отправлены через почтовый сервис Google, использующий тщательно защищенные сертификаты, не оставалось сомнений, что письма действительно отправлялись Хантером Байденом, а не были подделкой хакеров.

Безопасное соединение между сервером и браузером

Осуществляется, в основном, благодаря протоколам SSL/TLS и обеспечивает безопасность и конфиденциальность пользовательских данных в интернете. Гарантирует, что пользователю откроется именно тот сайт, на который он перешел по ссылке, а не любой другой.

Шифрование жестких дисков

Именно инструменты криптографии кодируют файлы на жестких дисках от злоумышленников.

Сквозное шифрование (end-to-end encryption)

Представляет собой способ передачи данных, при котором оба пользователя обмениваются известными только им ключами. Таким образом информация остается недоступной даже самому серверу. Предлагается современными мессенджерами, включая WhatsApp и Telegram, как особо защищенный способ общения.

Электронные деньги

Шифрование используется для защиты данных транзакций, таких как номера счетов и сумм, в то время как цифровые подписи (например, PIN-код или одноразовый код на номер телефона) авторизовывают оплату с кредитной карты. Сегодня невозможно представить покупки в интернете без должного уровня развития информационной безопасности. Пользователи попросту боялись бы предоставлять данные своей карты, не будучи уверенными в их сохранности.

Криптовалюты

В 2009 году появилась первая в мире криптовалюта, полностью основанная на шифрах и неподконтрольная ни одному государству в мире — биткоин [15]. О его создателях известно только то, что протокол криптовалюты опубликовал человек или группа людей под псевдонимом Сатоси Накамото. Биткоин, как и некоторые другие криптовалюты, в том числе созданная позже Ethereum, базируется на криптографии эллиптических кривых. Безопасность транзакций обеспечивает асимметричное шифрование через два ключа — публичный и приватный. Популярность криптовалют во многом базируется на их полной математичности, которая исключает человеческий фактор, позволяя при этом осуществлять транзакции между незнакомцами, которые не доверяют друг другу.

Квантовая криптография

Это технология защиты информации, основанная на принципах квантовой механики. Специалисты называют ее криптографией будущего. Из-за своей высокой стоимости и сложности применения она пока является «проектом в разработке» и еще на пути к практическому использованию. При этом ведущие технологические гиганты уже рассказывают о своих успехах в этом направлении [16].