Об исследовании

На онлайн-форуме «Открытые инновации» Джон Хэкстон, глава отдела интеллектуального лидерства The Myers-Briggs Company, представил исследование, посвященное проблемам кибербезопасности.

Коллеги Хэкстона опросили более 500 респондентов напрямую, а также через LinkedIn, Facebook и онлайн-форумы. Они задавали им вопросы о кибербезопасности и хакерских атаках, а затем сопоставили данные с полом, возрастом, родом занятий и особенностями личности.

Проанализировав взаимосвязи, авторы исследования вывели определенные закономерности. На их основе они разработали индивидуальные инструкции по кибербезопасности, которые, по их словам, работают эффективнее, чем стандартные.

Киберугрозы выходят на первый план

По данным Cyberedge Group, в 2019 году 78% ИТ-специалистов сообщали о кибератаках. Опрос The Myers-Briggs Company дает цифру в 64%.

Во время пандемии ситуация ухудшилась: работая дома, сотрудники не соблюдают элементарных мер защиты данных, а мошенники активно используют новые схемы. При этом нагрузка на ИТ-поддержку возросла, а доступ к ней заметно усложнился.

Всемирный экономический форум в 2019 году назвал кибератаки и сетевое мошенничество в числе главных проблем, с которыми сталкивается общество. 82% опрошенных аналитиками форума согласились с тем, что утечка данных принесет серьезный ущерб для их компании.

Чаще всего атаки совершают бывшие или нынешние сотрудники, а также подрядчики и другие лица, у которых есть доступ к ИТ-системам компании. Выделяют два основных вида киберпреступлений:

- Синтаксические — те, что используют технические несовершенства и уязвимости в ПО и системах защиты персональных данных.

- Семантические — те, что опираются на манипуляции людьми с опорой на психологию.

«Человеческий фактор» в последнее время выходит на первый план: помимо самих злоумышленников, данные компаний страдают из-за того, что их сотрудники не соблюдают элементарных правил при работе с компьютерами и ПО.

Именно с этим «слабым звеном» и нужно работать в первую очередь — считают авторы исследования The Myers-Briggs Company.

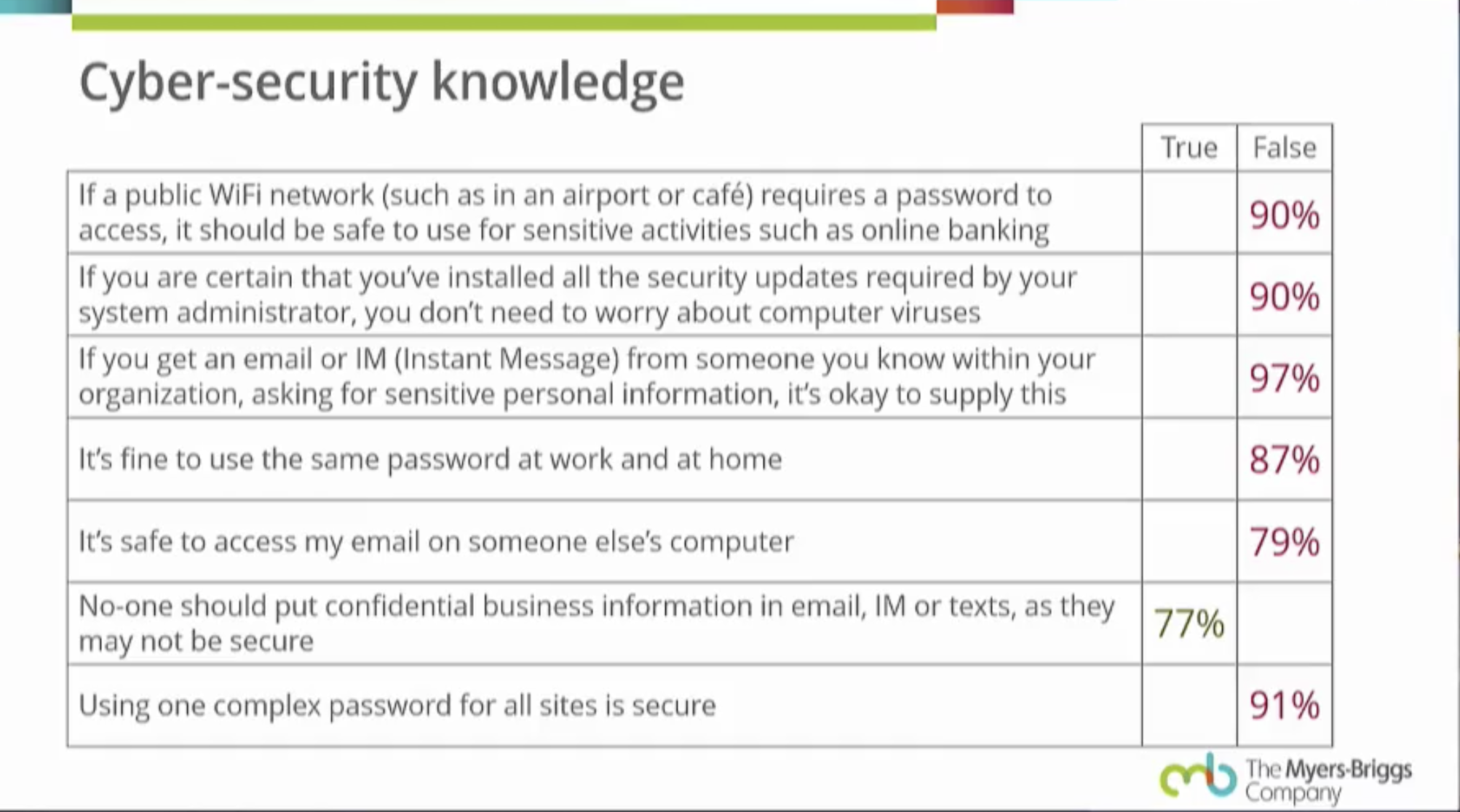

Самые распространенные ошибки

Вот что чаще всего делают опрошенные авторами исследования:

- Используют простой пароль — включая кличку животного, дату рождения или девичью фамилию.

- Используют один и тот же пароль для нескольких сервисов и устройств, не меняя его длительное время.

- Сохраняют логины и пароли от своих аккаунтов на других компьютерах. Сообщают свои пароли членам семьи или коллегам.

- Вводят свои данные на сайтах, которые не гарантируют их защиту — без SSL, https: или значка «замок» в адресной строке.

- Не устанавливают или не обновляют антивирусное ПО.

- Используют публичные Wi-Fi-сети.

Кто больше подвержен кибератакам?

Исследование показало, что нет существенной взаимосвязи между соблюдением мер кибербезопасности и групповыми особенностями опрашиваемых: такими, как страна, пол, возраст или сфера деятельности.

Но некоторые отличия все же есть. Так, люди старшего возраста, в среднем, показали себя лучше, чем молодые. Те, кто уже сталкивался с сетевыми мошенниками или фишингом ведут себя гораздо осмотрительнее. Англичане и сотрудники крупных компаний (500+ человек) реже сообщают свой пароль близким, чем американцы и сотрудники небольших организаций. Те, кто работает полный рабочий день сталкиваются с атаками чаще, чем те, кто занят частично.

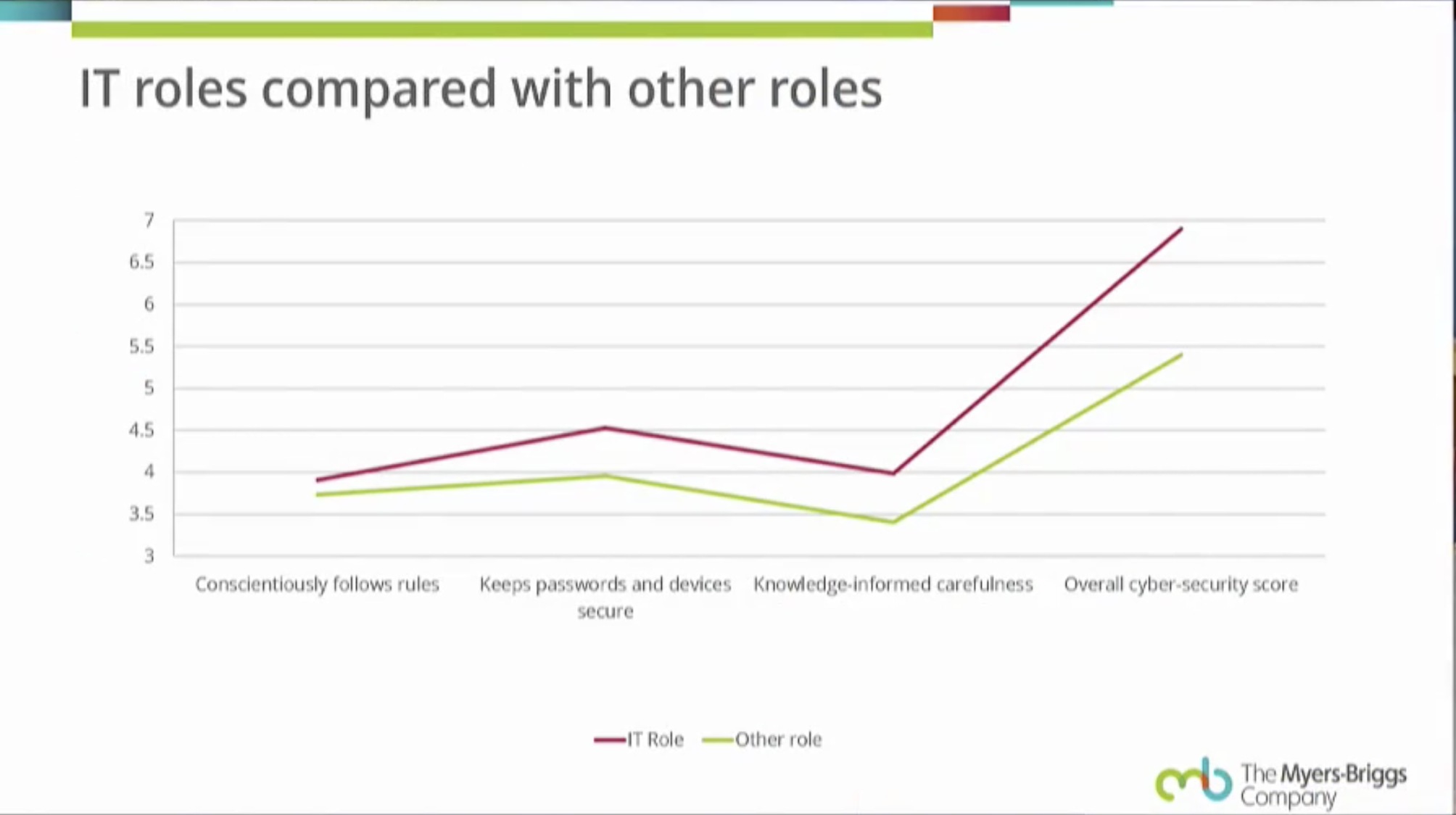

Также на проблемы с кибербезопасностью существенно влияет и то, как близок сотрудник к ИТ-сфере и насколько хорошо работает ИТ-поддержка в его компании.

А вот личные особенности влияют гораздо больше. Чтобы оценить это, авторы применили методику MBTI.

Что такое MBTI-методика и как она работает?

MBTI — Myers–Briggs Type Indicator, типология Майерс — Бриггс — типология личности, которая возникла в 1940-е годы в Европе и США на базе типологии Юнга.

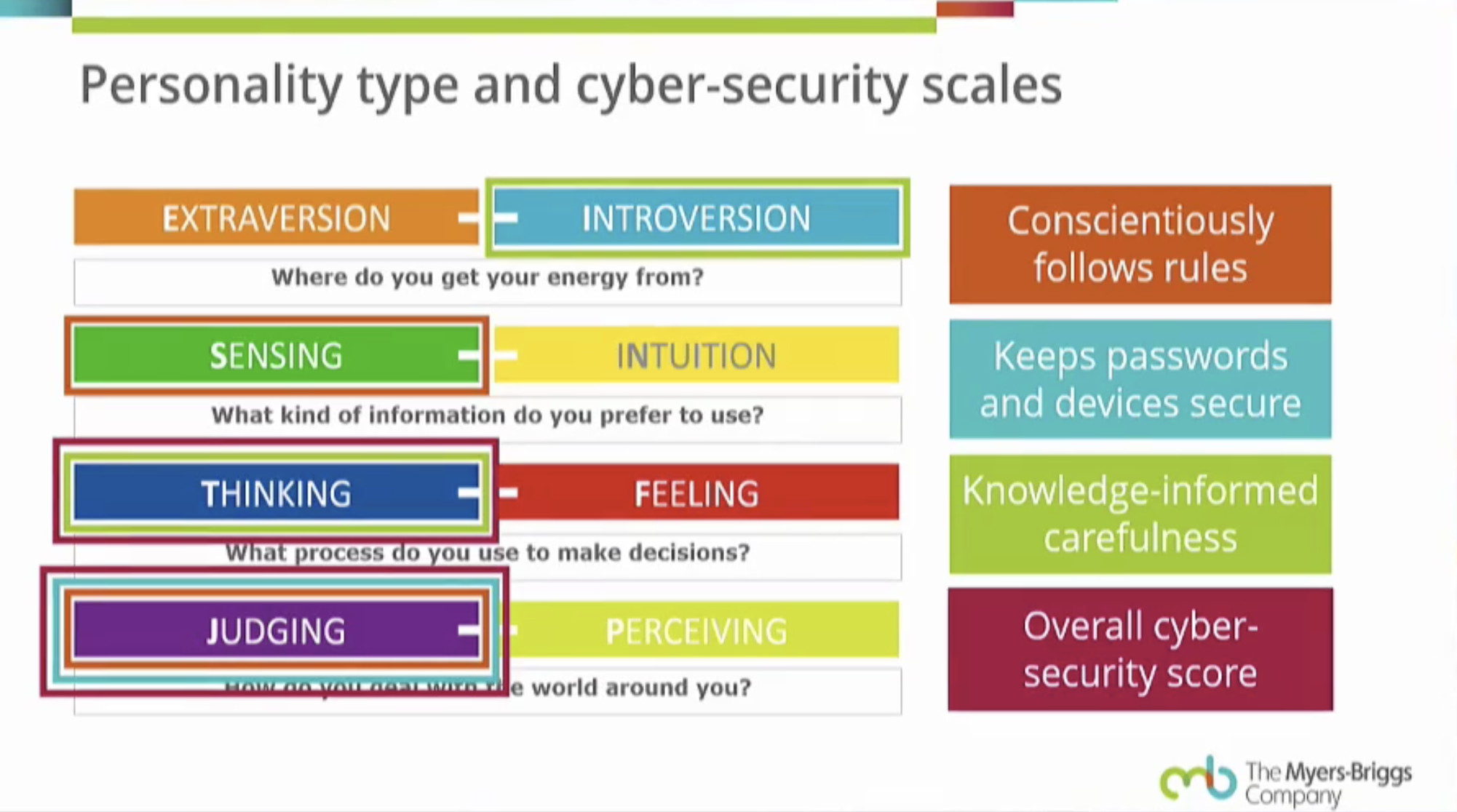

В ее основе — четыре шкалы с полярными значениями:

1. E—I — ориентация сознания:

- Е (Еxtraversion, экстраверсия) — ориентация сознания наружу, на объекты,

- I (Introversion, интроверсия) — ориентация сознания внутрь, на субъекта;

2. S—N — способ ориентировки в ситуации:

- S (Sensing, ощущение) — ориентировка на материальную информацию,

- N (iNtuition, интуиция) — ориентировка на интуитивную информацию;

3. T—F — основа принятия решений:

- T (Thinking, мышление) — логическое взвешивание альтернатив;

- F (Feeling, чувство) — принятие решений на эмоциональной основе этики;

4. J—P — способ подготовки решений:

- J (Judging, суждение) — рациональное предпочтение планировать и заранее упорядочивать информацию,

- P (Perception, восприятие) — иррациональное предпочтение действовать без детальной предварительной подготовки, больше ориентируясь по обстоятельствам.

Объединяя буквенные значения шкал, методология выделяет 16 типов личности: ENTP, ISFJ и так далее. Ежегодно более 2 млн человек проходят опросы на базе MBTI, а в США ее используют, чтобы помочь выпускникам школ с выбором профессии.

Как тип личности влияет на поведение в сети

Изучая рекомендации по кибербезопасности, авторы исследования опирались, в частности, на программу «Основы кибербезопасности» правительства Великобритании (Национальный центр кибербезопасности, 2019 год), научные статьи (например, Sotira, 2018 год) и руководства коммерческих организаций.

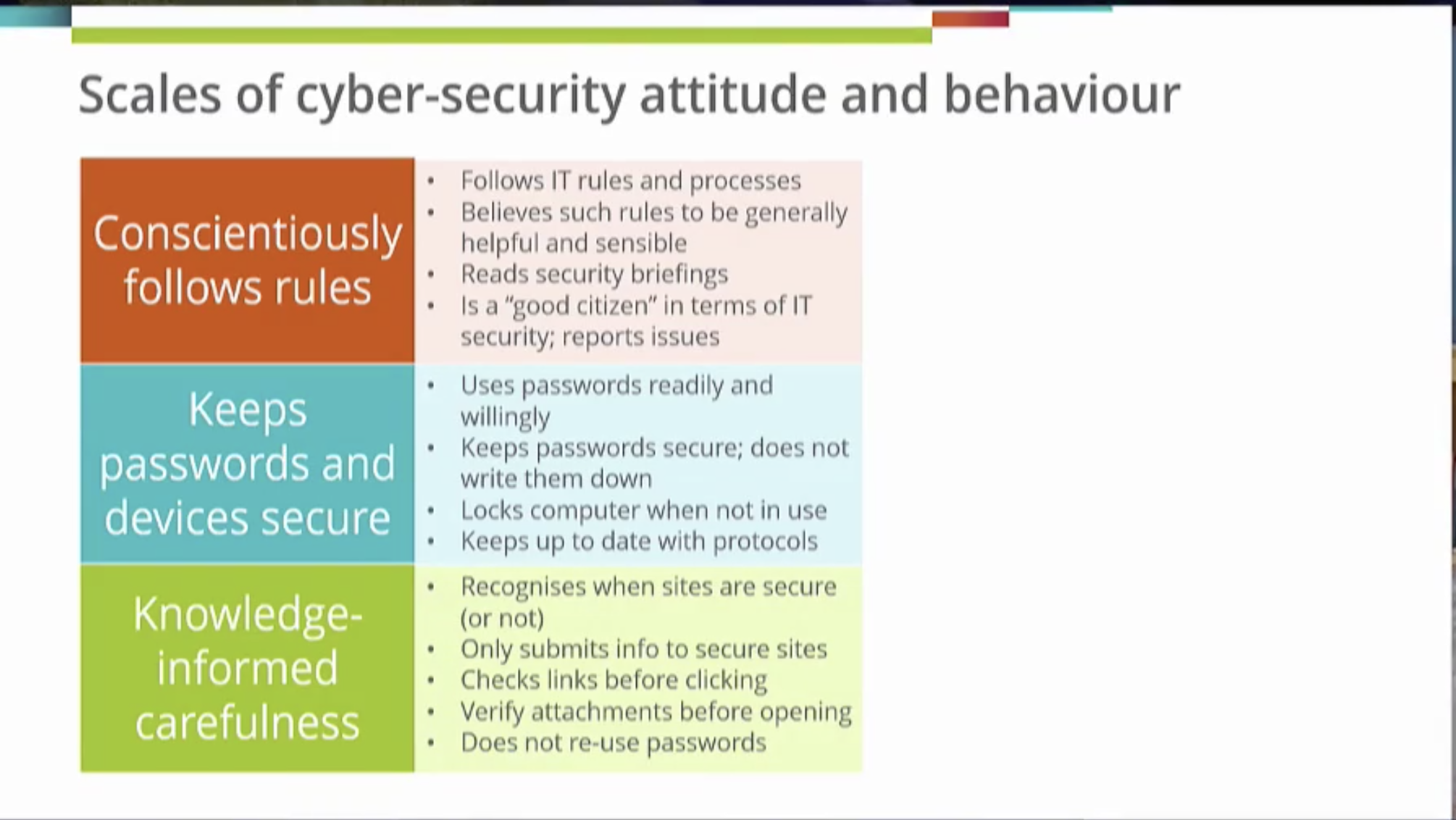

На основе этих правил они вывели три главных подхода к кибербезопасности (по убыванию):

- Строгое следование правилам.

- Защита паролей и устройств.

- Игнорирование мер кибербезопасности.

Аналитики The Myers-Briggs Company пришли к выводу, что тип личности по MBTI — ключ к тому, какого из трех подходов придерживается человек.

К примеру, экстраверты охотнее предоставляют любую информацию в ответ на письма и сообщения, а интроверты относятся к ним осторожнее. Те, кто больше опирается на ощущения по шкале S–N и суждения по шкале J–P, более дисциплинированны по части кибербезопасности, чем их противоположности.

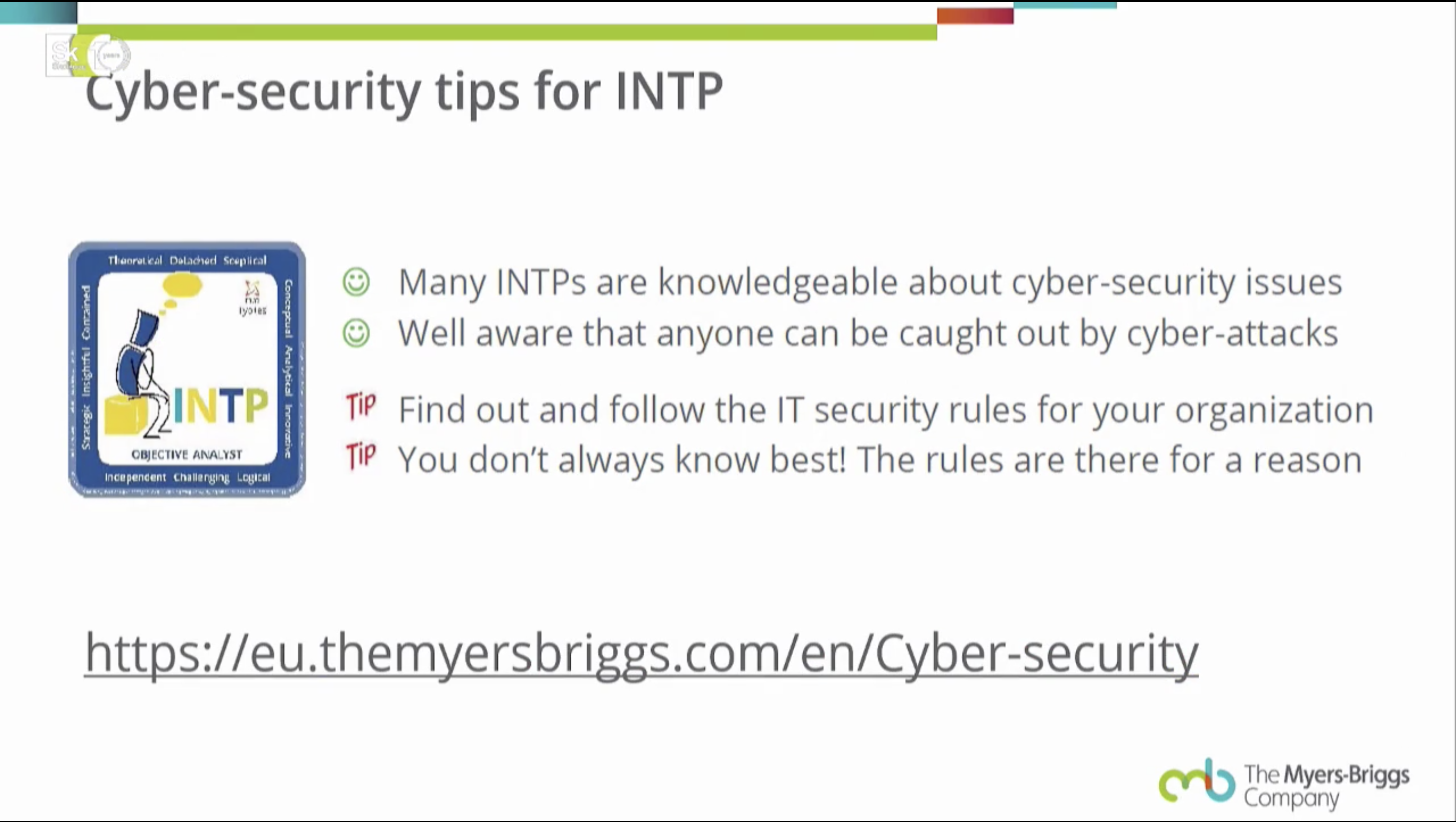

Люди с предпочтениями ISTJ хорошо усваивают негативный опыт. Поэтому они вряд ли во второй раз поддадутся на манипуляции мошенников. А вот ISFJ или ESFP — наоборот, слишком доверчивы и запросто перейдут по фишинговой ссылке.

Как компаниям защитить себя от кибератак?

Авторы исследования советуют уделить внимание сетевой грамотности сотрудников, ввести периодическую смену паролей и требования их повышенной сложности, а также регулярно обновлять ПО и устанавливать надежное шифрование всех локальных ресурсов.

Но главный вывод — в том, что сотрудников необходимо тестировать по методике MBTI и выдать каждому персональные инструкции, на основе его типа личности.

Это поможет добиться максимального отклика даже от тех, кто ничего не знает о фишинге и кибермошенниках.

Подписывайтесь также на Telegram-канал РБК Тренды и будьте в курсе актуальных тенденций и прогнозов о будущем технологий, эко-номики, образования и инноваций.