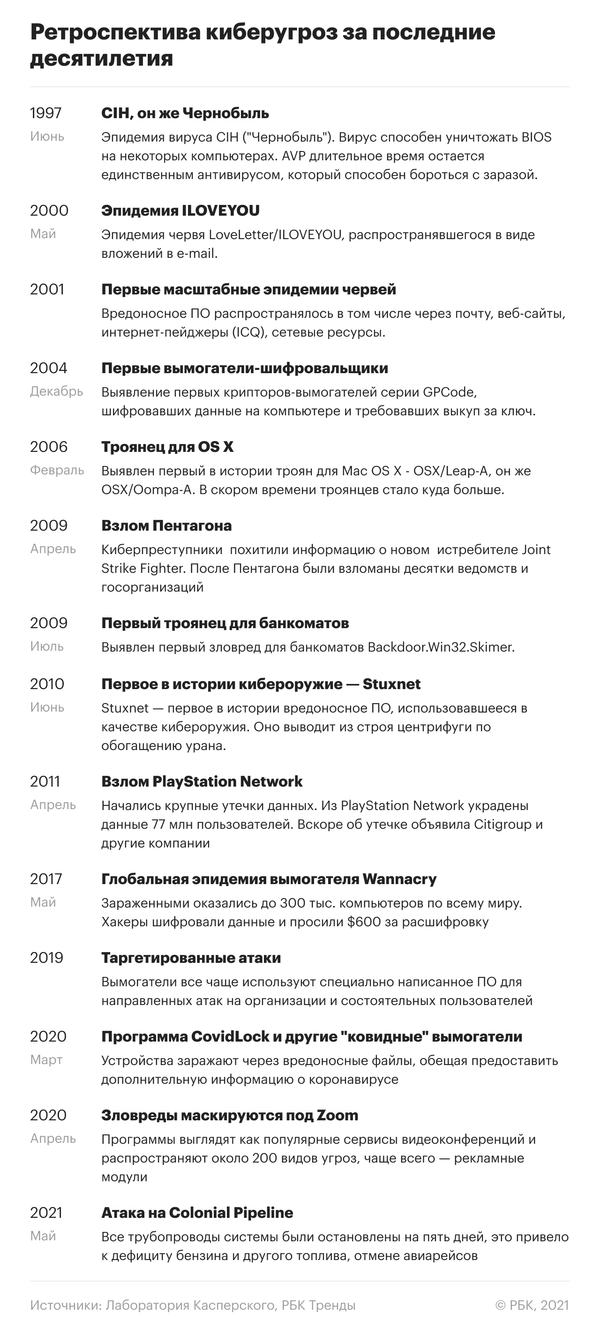

Как развивались киберугрозы: главные этапы

- Хулиганские программы

«Когда все начиналось в конце 1980-х годов, это были примитивные программки, которые создавались с целью самовыражения. Людям было интересно попробовать себя в создании компьютерных организмов — вирусов. Они заражали файлы и на дискетках передавались из компьютера в компьютер», — рассказывает главный технологический эксперт «Лаборатории Касперского» Александр Гостев о первых в истории киберугрозах.

До конца 1990-х годов по Сети гуляли в основном хулиганские вирусы. С дискет они быстро перебрались в электронную почту, но не причиняли крупного ущерба. Они просто забивали своими копиями интернет-каналы или нарушали работу программ и персональных компьютеров.

- Кража денег и данных

Настоящая киберпреступность появилась, как только хакеры поставили перед собой коммерческие цели. В начале 2000-х начали массово появляться вредоносные программы, которые крали конфиденциальные данные, деньги со счетов и пароли или каким-то другим образом наносили материальный ущерб.

Тогда же начались эпидемии сетевых червей. Они проникают в систему через уязвимости в операционке или установленном ПО и распространяются по всем возможным каналам (по электронной почте, через веб-сайты, сетевые ресурсы), заполняя интернет своими копиями. К примеру, сетевой вирус Slammer «весил» всего 376 байт. Но он разошелся так быстро и повсеместно, что нагрузка на интернет возросла в среднем на 25%. Некоторые страны, в том числе Южная Корея, оказались частично отрезаны от интернета.

Следом за червями для ПК пришли мобильные вирусы и трояны. Один из известных троянов — Backdoor.Win32.Skimer — заражал банкоматы, позволяя преступникам снимать деньги и красть данные о картах.

- Кибероружие и атаки на ведомства

Дальше — хуже: с киберугрозой столкнулись государственные ведомства и операторы энергетической инфраструктуры. Один из самых ярких примеров — взлом компьютерной системы Пентагона в 2009 году. Злоумышленники выкрали данные о новом многоцелевом истребителе Joint Strike Fighter.

Кроме того, вредоносное ПО начали использовать как кибероружие. Вирус Stuxnet был запущен в 2010 году и вывел из строя центрифуги на иранском заводе по обогащению урана. В итоге ядерная программа страны оказалась отброшенной на несколько лет назад.

Вирус заразил более 1 млн компьютеров по всему миру. Но в своих действиях был крайне избирательным и нарушал работу строго определенных промышленных автоматов. По одной из версий, червь создали спецслужбы США и Израиля. «Эффект этого вируса сопоставим с бомбардировкой завода. Но здесь результата достигли тихо и незаметно», — подчеркивает Гостев.

- Программы-вымогатели и фокус на бизнес

В середине 2010-х годов мир захватили программы-шифровальщики. Попадая в систему, они зашифровывают данные или блокируют к ним доступ, а за расшифровку требуют выкуп. Для обычных пользователей суммы исчисляются сотнями и тысячами долларов, для бизнеса — миллионами.

Причем бизнесу хакеры уделяют все больше внимания. От массового заражения пользовательских ПК они переходят к атакам на корпоративные сети. По данным «Лаборатории Касперского», переломным был 2016 год: всего за несколько месяцев число вымогательских кибератак на компании выросло в три раза.

В последние несколько лет жертвой шифровальщиков оказались многие крупные бренды. Хакеры атаковали Honda, Fujifilm, Toshiba и десятки других известных компаний.

Иногда это приводило к серьезным последствиям. Так, летом 2021 года вирус-вымогатель поразил американскую трубопроводную систему Colonial Pipeline. Из-за него в нескольких штатах возник дефицит топлива, а президенту США Джо Байдену пришлось объявлять чрезвычайное положение.

Однако, по мнению Гостева, атаки на критические объекты вряд ли станут трендом для массовых киберпреступлений. Государства остро реагируют на такие инциденты, и бросают все силы на поиск злоумышленников. «Атакующие поняли, что могут быть проблемы, — объясняет эксперт. — Поэтому сейчас стараются не трогать критические объекты — транспорт, электроэнергию, продукты питания. Вместо них атакуют что-нибудь попроще — игровые и страховые компании, банки».

Что произошло на удаленке

Переход компаний на дистанционный режим в 2020 году еще больше осложнил ситуацию с киберугрозами. Удаленные подключения дали хакерам новый простор для действий. По данным «Лаборатории Касперского», количество RDP-атак (Remote Desktop Protocol — специальный протокол Microsoft, позволяющий удаленно взаимодействовать с сервером) выросло в несколько раз.

Сотрудник на дистанционке — идеальная мишень для хакера. Как правило, дома человек остается один на один с техническими вопросами. При этом он чувствует себя более свободно и, соответственно, больше рискует, отмечает представитель направления для повышения цифровой грамотности Security Awareness Елена Молчанова. «Год назад мы проводили исследование, и выяснилось, что 51% сотрудников смотрят контент для взрослых с того же самого компьютера, что и работают. Как правило, это не самые защищенные сайты», — говорит она.

«Самое слабое звено в организации — это человек, — согласен Александр Гостев. — Например, при таргетированной атаке преступники заранее выбирают компанию, анализируют ее средства защиты и ищут сотрудника, которого можно атаковать. Они могут, например, отправить фишинг-письмо, чтобы пользователь прошел по ссылке и запустил файл». Бывает, что внутренние средства безопасности помещают письма от атакующих в спам или другую специальную папку. Но человек сам туда заходит, открывает письмо и вложение с вредоносным файлом.

Для обычных сотрудников правила кибербезопасности — не приоритет, ведь они сосредоточены на своих основных задачах, объясняет Елена Молчанова. Поэтому компания сама должна обеспечить команду удобным и безопасными средствами для работы и донести правила их использования.

В 2020 году бизнес пытался это делать, но не всегда удачно. Например, при переходе на удаленку многие работодатели рассылали сотрудникам инструкции. «Часто там были такие указания — настройте двухфакторную аутентификацию, смените пароль на роутере. Люди видели, что им ничего не понятно, и прекращали даже думать об этом», — рассказывает Молчанова.

Киберзащита на удаленке

Что делать сотруднику

- Соблюдать базовые правила безопасности: работать на легитимном ПО, не открывать файлы от неизвестных отправителей.

- Использовать защищенный (хотя бы паролем) wi-fi и избегать открытых общедоступных сетей — например, в кафе или транспорте.

- Пользоваться для работы мессенджерами, которые одобрены службой информационной безопасности компании.

- Хранить и пересылать файлы в корпоративных средствах передачи информации. Если вы пользуетесь общедоступными облачными хранилищами и сервисами (такими как «Google Документы»), то файлы лучше защищать паролем.

Что делать компании

- Обучить сотрудников цифровой грамотности и основам кибербезопасности — например, с помощью тренингов Kaspersky Security Awareness.

- Делать резервные копии важных данных.

- Регулярно обновлять программное обеспечение, чтобы исключить в них наличие незакрытых уязвимостей.

- Установить решение для киберзащиты, характеристики которого подходят именно вашей организации.

Как меняется киберзащита

Увеличение количества угроз повышает требования к киберзащите. «Когда я пришел работать в компанию в конце 2002 года, у нас было максимум 500 новых вредоносных программ в неделю, — вспоминает Александр Гостев. — А сегодня таких программ порядка 350 тыс. в день. И если раньше с задачей по обработке этих входящих вирусов справлялись четыре человека, то сейчас есть целая группа аналитиков. Их около десяти человек, но они обрабатывают менее 1% всего потока».

Остальные 99% берет на себя робот — система машинного обучения, которая идентифицирует, классифицирует вирусы, подбирает к ним методы выявления и так далее.

Но не у всех компаний достаточно ресурсов для борьбы с растущим потоком. Опросы «Лаборатории Касперского» показывают, что только у 31% крупных корпораций есть выделенный отдел кибербезопасности. Лишь 10% располагают собственным SOC (Security Operation Center — центр информбезопасности). 3% имеют отдел киберразведки, 2% — отдел анализа вредоносных программ.

Пытаясь минимизировать затраты на кибербезопасность, бизнес начинает использовать сервисные модели. Опросы показывают, что почти две трети крупных компаний (69%) в России и мире планируют передавать эти функции на аутсорс.

Как выбирать решение

Для борьбы с киберугрозами на рынке очень много инструментов, и это не всегда плюс. «К какому поставщику ни приди, он предложит колоссальное количество продуктов. Специалисты по безопасности понимают, какие угрозы их беспокоят, но чтобы выбрать подходящее решение, нужно потратить массу времени и сил. И вот эта сложность при выборе негативно сказывается на уровне безопасности», — говорит эксперт «Лаборатории Касперского» Никита Зайчиков.

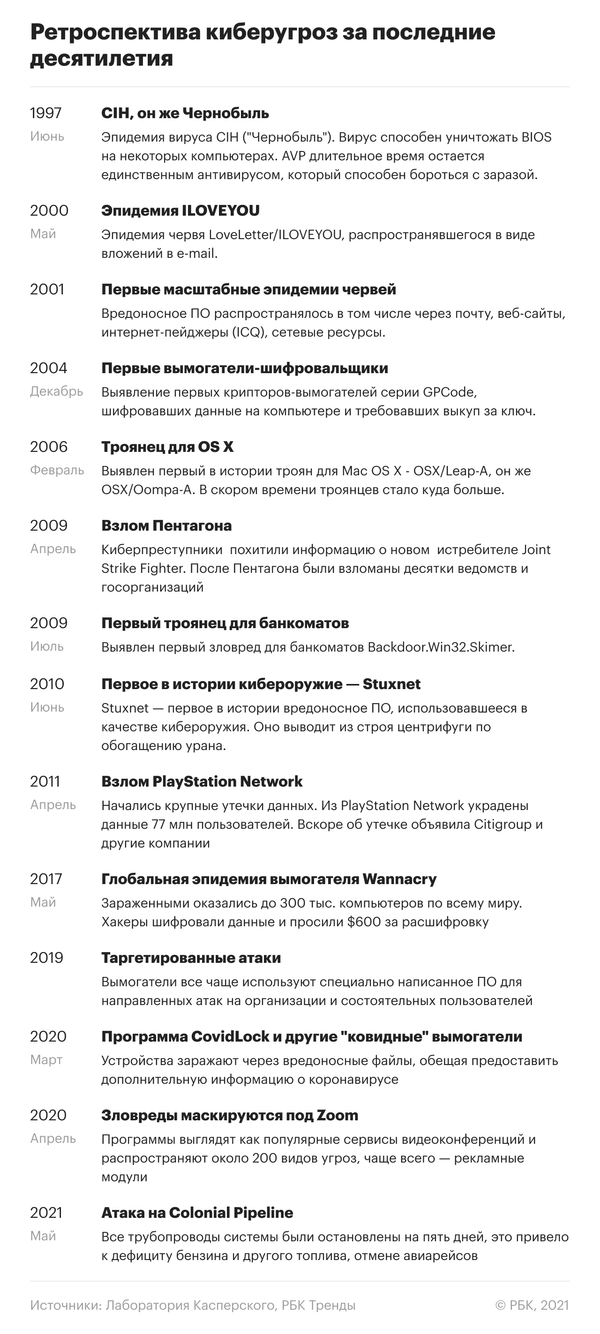

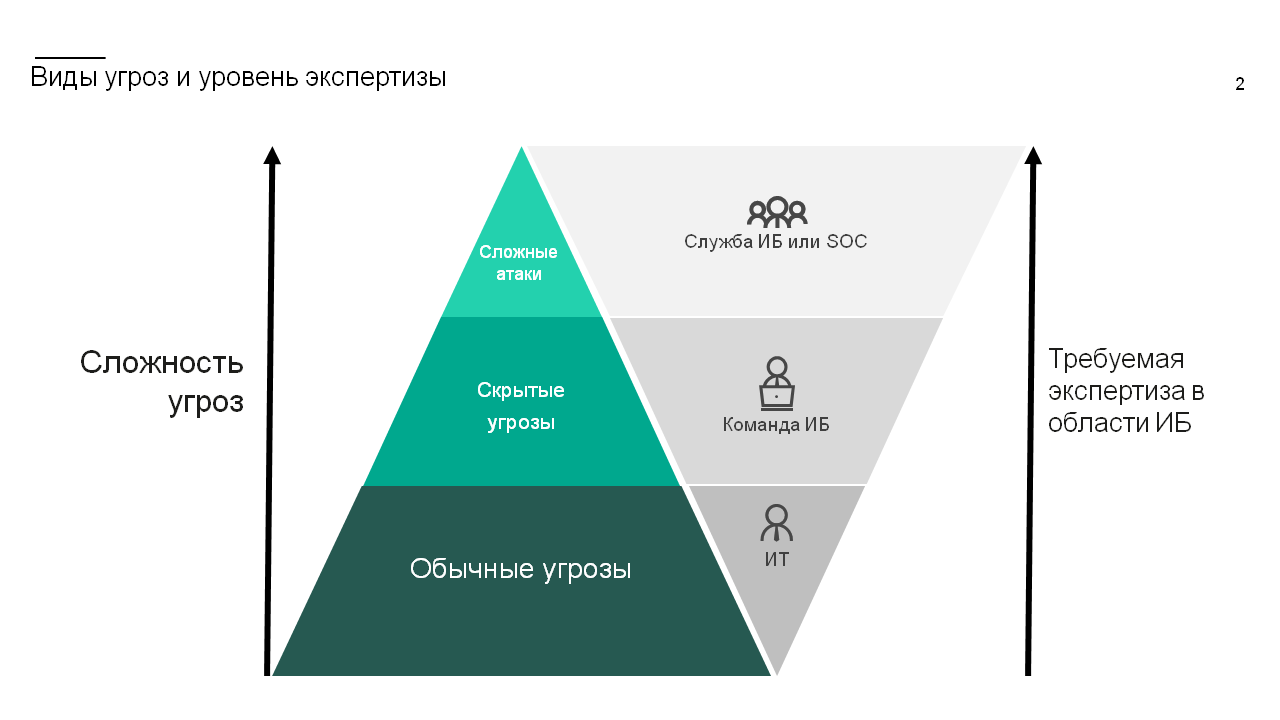

Чтобы упростить задачу, создаются гибкие системы защиты, которые можно собирать по принципу конструктора. В частности, в «Лаборатории Касперского» разработали ступенчатый подход, который охватывает три уровня угроз:

- Обычные угрозы

Сюда относится вредоносное ПО, которое массово рассылается по Сети: вирусы, программы-шпионы, вымогатели. Обычно это дешевые программы, доступные для скачивания в даркнете. С ними хорошо справляются антивирусные решения.

- Скрытые угрозы

Вредоносные программы могут скрыто выполнять свои функции — например, красть данные или вымогать деньги. Как правило, для таких атак используется софт из даркнета стоимостью от $250 до $2 тыс. Автоматические системы защиты против него не всегда эффективны.

- Сложные или таргетированные угрозы

Готовятся заранее и нацелены на определенную компанию. Часто применяется самописный софт, рассчитанный на средства корпоративной защиты конкретной организации.

Свои решения «Лаборатория Касперского» также разделила на три уровня. Например, уровень Kaspersky Optimum Security создан для компаний, которые сталкиваются со скрытыми угрозами. «Размер бизнеса в этом случае значения не имеет. Решение подойдет тем, кому мало базовой защищенности и нужен следующий шаг. Например, если компания хочет знать больше об инцидентах — откуда пришли атакующие, что успели наделать в системе и как развивалась ситуация, а также быстро отреагировать на атаку», — говорит Зайчиков.

Из чего состоит Kaspersky Optimum Security

- Обнаружение и реагирование

Kaspersky EDR для бизнеса Оптимальный обеспечивает защиту на конечных точках, то есть непосредственно на устройствах сотрудников. А сервис Kaspersky Managed Detection and Response занимается непрерывным поиском, обнаружением и устранением угроз, направленных на предприятие.

- Расширенная защита

Все файлы, попадающие извне в корпоративную систему, сначала отправляются в «Песочницу» (Kaspersky Sandbox). Это изолированная среда для проверки на вредоносность. Часто файлы со скрытыми угрозами «видят» антивирус и не дают о себе знать, а работать начинают только после отключения средств защиты. В «Песочнице» такие угрозы сразу проявляют себя и устраняются.

- Обогащение данными

Решение включает в себя Kaspersky Threat Intelligence Portal. Это портал с базой данных опасных приложений, сайтов, IP-адресов и т.п. Он позволяет проверять подозрительные элементы на наличие связанных с ними киберугроз, чтобы вовремя на них отреагировать.

- Киберграмотность

С помощью платформы Kaspersky Security Awareness для сотрудников компаний-клиентов проводят тренинги разных уровней сложности — от базового до экспертного.

Что дальше

В перспективе подавляющее большинство угроз и атак будут анализировать и отражать нейросети, прогнозирует Александр Гостев. Но все равно понадобятся люди, которые будут их создавать и контролировать процесс обучения.

«Невозможно сделать нейросеть, которую достаточно запустить один раз, чтобы она работала годами. Сеть способна самообучаться, но постепенно может замусориться. Или злоумышленники могут понять принципы ее работы и сбить настройки, посылая специальным образом структурированные файлы. В общем, без человека не обойтись», — рассказывает эксперт.

Он также не исключает, что в будущем появятся новые хакерские суперпрограммы, массово поражающие устройства. Такое ПО работает через «уязвимости нулевого дня» в операционных системах. Это брешь в коде, которая пока неизвестна производителю, поэтому для нее пока нет обновлений и патчей.

«Мы способны разработать противоядие за 40 минут, но остается проблема его доставки до всех пользователей, — продолжает Гостев. — Новые «уязвимости нулевого дня» могут появиться в любой момент. Поэтому теоретически в любой момент может возникнуть червь, который в течение часа поразит миллионы компьютеров по всему миру и выведет их из строя».

В то же время Елена Молчанова отмечает, что, столкнувшись с большим количеством инцидентов, компании осознали роль сотрудников в киберзащите и начали обучать их безопасной работе. «Такое обучение можно сравнить с вакцинацией, которая формирует вам иммунитет. Оно дает компании прочную защиту», — заключает эксперт.