Об эксперте: Михаил Стюгин, руководитель направления автоматизации информационной безопасности (ИБ) Positive Technologies. Работает в области кибербезопасности с 2007 года. Руководил проектами по разработке новых продуктов и занимал управленческие позиции в крупнейших государственных корпорациях и институтах развития. Преподавал в Сибирском федеральном университете и МГТУ им. Н.Э. Баумана, руководил направлением кибербезопасности Фонда «Сколково».

Новые уязвимости и эффективность хакеров

— Последние несколько лет эксперты по кибербезопасности говорят о росте количества кибератак, их усложнении, расширении круга атакуемых организаций. Появились ли в конце 2023 года — начале 2024 года какие-то новые тренды или тактики?

— В первом квартале 2024 года мы продолжили следить за ростом кибератак и увидели новые всплески активности злоумышленников.

- Атаки становятся более квалифицированными. Каждая третья кибератака совершается с помощью эксплуатации уязвимостей, при этом скорость публикации новых уязвимостей растет. В 2024 году по сравнению с прошлым годом число опубликованных уязвимостей может увеличиться на 25%. Это около 2,9 тыс. новых уязвимостей ежемесячно, и каждая открывает новый вектор атак на инфраструктуру компаний.

- Растет число атак на цепочки поставок. Хакерам проще проникнуть в менее защищенную инфраструктуру контрагентов, которые работают с крупными компаниями, и через нее проникнуть в «целевую» компанию.

- Злоумышленники внедряют вредоносный код в открытые библиотеки ПО, создают поддельные репозитории (хранилища данных) и бекдоры (незащищенные элементы), которые потом используют разработчики.

- Хакеры все активнее применяют технологии ИИ и машинного обучения. Например, для автоматической генерации кода вредоносного ПО, создания фишинговых писем, повышения эффективности атак с использованием социальной инженерии.

— Насколько хорошо компании справляются с этими угрозами?

— Компании и вендоры развивают системы безопасности, повышают качество выявления атак и реагирования на них. Но эффективность работы служб ИБ растет не так быстро, как эффективность хакеров. А готовность инфраструктуры к отражению атак снижается.

В результате число успешных атак увеличивается ежегодно. По нашим данным, в первом квартале 2024 года киберинцидентов стало больше на 7% в сравнении с предыдущим кварталом. Это связано в том числе с массовой цифровизацией и изменением IT-ландшафта на фоне импортозамещения.

Но растет не только число киберинцидентов. Последствия для бизнеса становятся все более чувствительными. В открытый доступ могут попасть не только персональные данные сотрудников и клиентов, но и информация, содержащая коммерческую тайну, интеллектуальную собственность, исходный код продукта и др. Это может замедлить или вовсе остановить деятельность организации, а значит, будет потеряно время, нанесен репутационный и финансовый ущерб.

Оборотные штрафы и бюджет на ИБ

— Власти стимулируют компании развивать кибербезопасность, в том числе через введение крупных оборотных штрафов за утечку персональных данных. Как это повлияет на организации и уровень их защищенности?

— Действительно, до недавнего времени компании выплачивали до 300 тыс. руб. штрафа за подобные инциденты. Это был, скорее, не финансовый, а репутационный риск, и то если информация об утечке персональных данных клиентов попадала в открытые источники.

В январе 2024 года Госдума приняла в первом чтении законопроект, который предполагает кардинальное изменение правил игры. За первичную утечку предусмотрено уже до 15 млн руб. штрафа, за повторную — до 3% от оборота компании, но не более 500 млн руб. Плюс вводится уголовная ответственность за распространение данных, полученных незаконным путем.

Соответственно, привлечение сотрудников (внутренних инсайдеров) к схемам утечки персональных данных становится менее привлекательным, и фокус, вероятно, сместится в сторону утечек по результатам целенаправленных атак. И наше исследование актуальных киберугроз за первый квартал 2024 года показывает, что 54% успешных атак заканчивались утечкой конфиденциальных данных. То есть для компаний логично инвестировать деньги в безопасность, чтобы таких случаев не происходило, и не пришлось платить штрафы.

— Бизнес и так регулярно жалуется, что расходы на ИБ постоянно растут. Придется тратить еще больше?

— Общепринятая практика — тратить на кибербезопасность примерно 10–15% от бюджета на IT. Если растут расходы на IT, то, соответственно, и на ИБ тоже. Но это ничего не говорит о том, насколько эффективны эти вложения. Можно и два IT-бюджета инвестировать в ИБ, но не получить результата. А можно потратить те же 15% и добиться киберустойчивой инфраструктуры.

Притом нужно помнить, что обычно в расходах на безопасность учитываются не только затраты, связанные с набором квалифицированных кадров и закупкой необходимого оборудования и ПО, но и возмещение ущерба от реализованной атаки. Получается парадоксальная ситуация: чем меньше мы тратим на кибербезопасность изначально, тем больше мы потратим на устранение последствий от кибератак в будущем. Это тупиковый путь.

— Как можно выйти из ситуации? Есть ли способ замедлить рост расходов?

— В этой сфере очень важен системный подход: концентрация на ключевых рисках и автоматизация, которая позволяет повысить эффективность подразделения ИБ и освободить сотрудников от ежедневных повторяющихся действий. Это прежде всего автоматизация мониторинга и реагирования на угрозы.

Диалог с топ-менеджментом и корректные метрики

— Службам ИБ не всегда удается убедить руководство в том, что нужно закупать новые решения и внедрять новые подходы. Как вести диалог о стратегии кибербезопасности с топ-менеджментом?

— Логично выстраивать этот диалог на языке цифр. Но иногда сложно сразу конвертировать конкретную закупку средств защиты в показатель снижения рисков. Поэтому начинать лучше с определения недопустимых событий, то есть ключевых для компании рисков. Это может сделать топ-менеджер совместно с ИБ.

Отталкиваясь от ключевых рисков, ИБ совместно с IT-службой может выстроить потенциальные сценарии их реализации злоумышленником. Например, если важно избежать недопустимого события — кражи большой суммы со счетов компании, то сценарием его реализации будет доступ хакеров к интерфейсу или учетной записи главного бухгалтера, который подтверждает отправку платежа в банк.

Имея эти сценарии, можно прийти к метрикам и показателям, которые отражают прогноз их реализации в результате кибератак.

— Какие это могут быть метрики и показатели?

— Например, среднее время атаки на инфраструктуру, время выявления угроз, реагирования на них и т.д. Отслеживать их изменение можно с помощью автоматизированных решений.

В итоге топ-менеджмент в режиме реального времени получает выстроенный процесс, который гарантирует, что недопустимые события не смогут быть реализованы. И очень важно, что коммуникация с руководством становится прозрачной и эффективной.

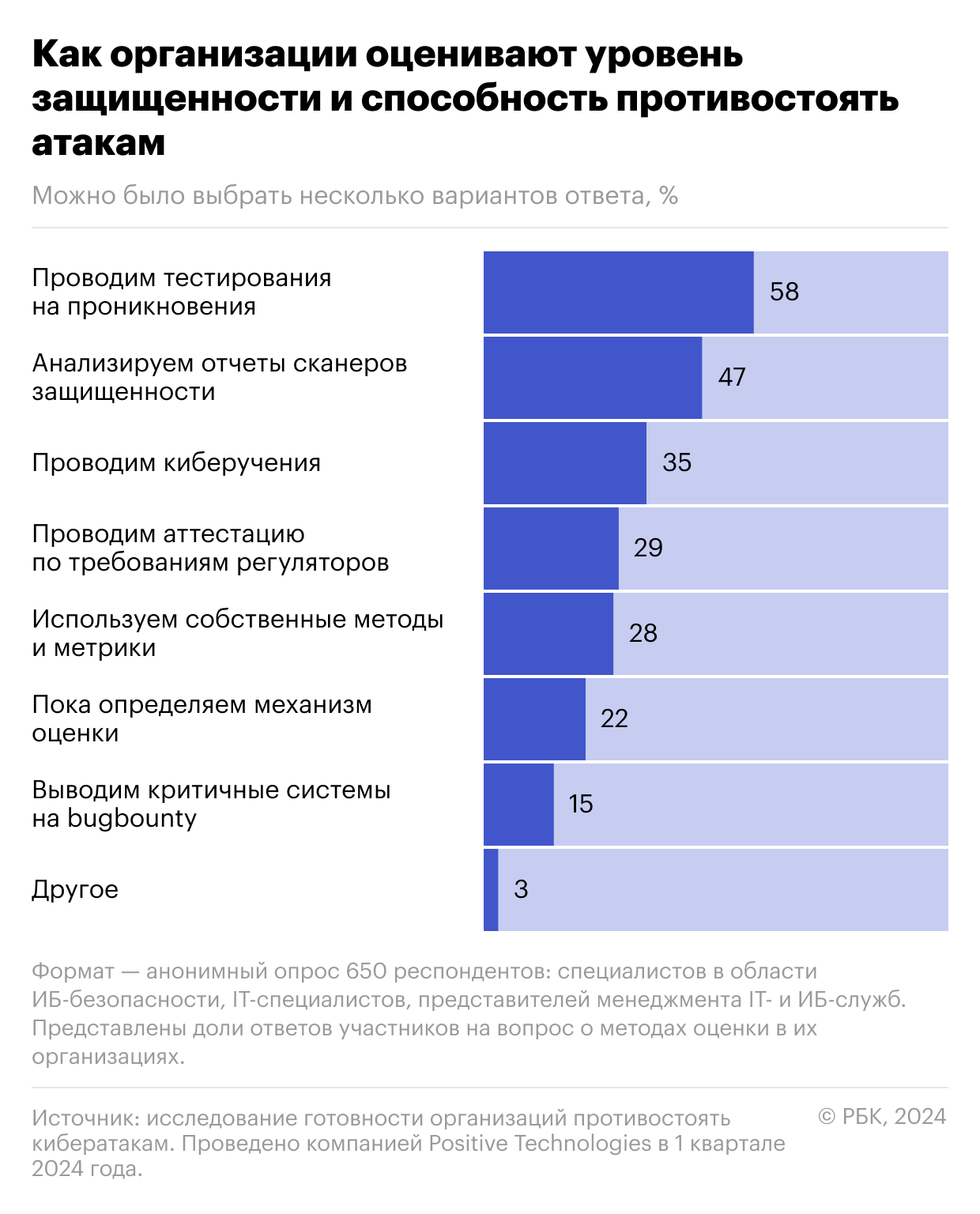

Наглядным критерием киберустойчивости инфраструктуры компаний также может быть показатель стоимости ее взлома. И тут важна даже не абсолютная, а относительная величина. Готов ли, например, генеральный директор смириться с мыслью, что стоимость подготовки и реализации успешной кибератаки на его компанию составляет 1 млн руб. при том, что для других организаций такая цифра будет в десятки раз больше? Это значит, что есть высокая вероятность успешной целенаправленной атаки на его инфраструктуру.

Оценка защищенности и награда за взлом

— Насколько компании, в том числе топ-менеджмент, адекватно оценивают уровень защищенности IT-инфраструктуры? Какие методы они для этого используют?

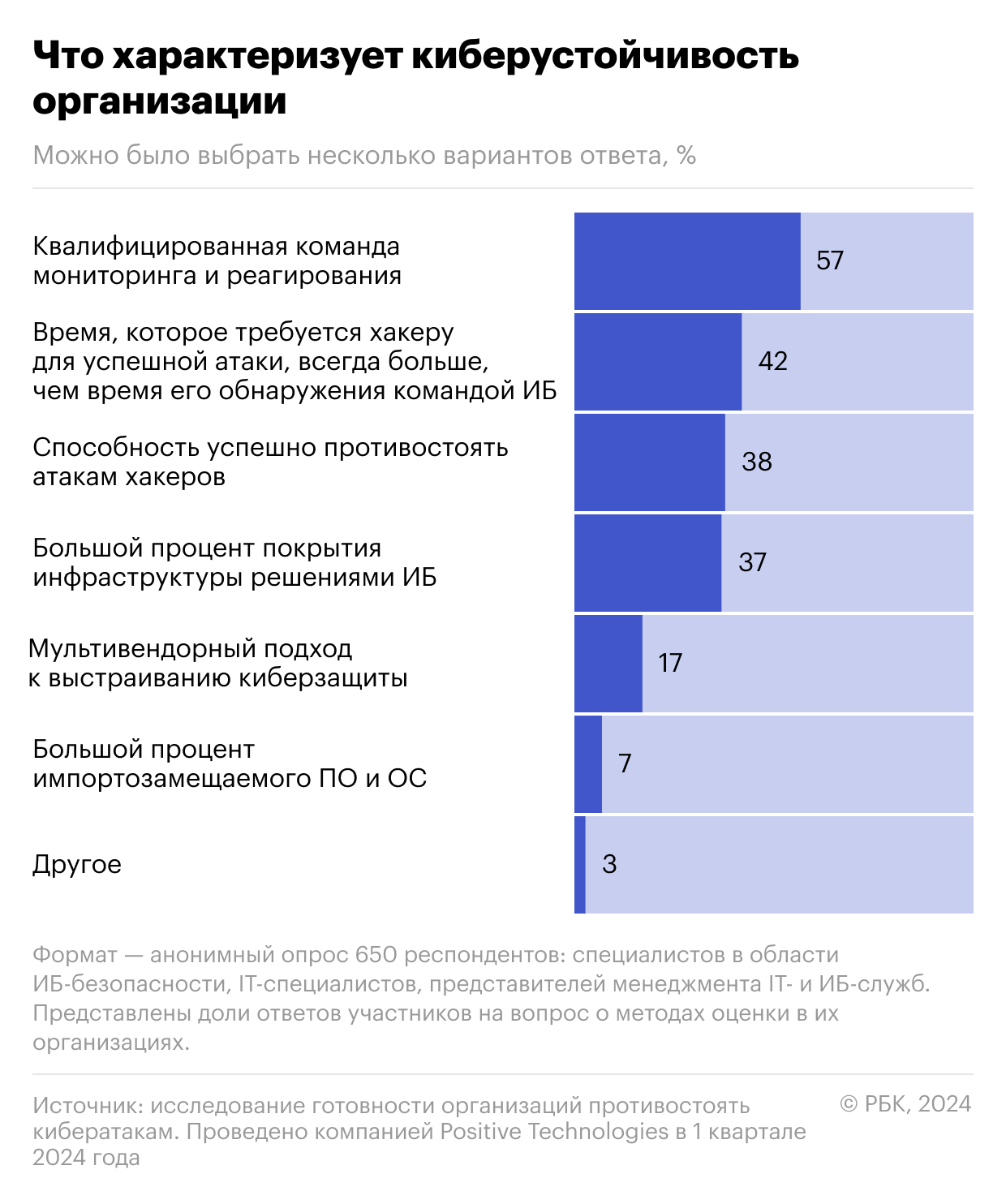

— Наше исследование готовности организаций РФ противостоять кибератакам показало, что пока все еще самый популярный метод оценки защищенности — пентесты (penetration test, тестирование на возможность проникновения — прим. РБК Трендов). Их применяют 58% опрошенных компаний. На втором месте (47%) — использование автоматизированных сканеров защищенности. И только около 35% проводят киберучения для оценки своих протоколов для отражения атак.

Но на практике именно этот способ является одним из самым эффективных, так как несколько независимых команд белых хакеров с различным опытом и инструментарием будут исследовать инфраструктуру компании в условиях, максимально приближенных к реальным кибератакам. Мы видим, что запрос на проведение киберучений ежегодно растет: почти в два раза увеличилось количество команд, практикующих свои навыки по защите инфраструктуры на ежегодном киберполигоне Standoff.

И все-таки здесь важно прийти к методам, которые превентивно обеспечивают постоянный контроль киберустойчивости инфраструктуры. Нельзя выходить на кибериспытания «вслепую». Необходимо иметь инструменты автоматизированной оценки, которые дают уверенность, что инфраструктура готова к отражению атаки.

Точечные инструменты и комплексный анализ

— Какие для этого существуют решения?

— На рынке есть инструменты, помогающие оценивать и выстраивать кибербезопасность в разрезе отдельных функций. Например, класс решений в области vulnerability management (для выстраивания процессов управления уязвимостями в компаниях: от их выявления, приоритизации до контроля за их устранением — прим. РБК Трендов), которые позволяют найти известные уязвимости в инфраструктуре. Или решения по контролю политик безопасности, моделированию угроз и так далее.

Но все они создают большие объемы данных, которые нужно анализировать. Интегральным непрерывным средством оценки должны быть инструменты, получающие данные со всех перечисленных решений (так называемых «сенсоров») и анализирующие возможности атак на ключевые системы.

Один из таких продуктов — MaxPatrol Carbon, который мы сейчас выводим на рынок. Он позволяет увидеть инфраструктуру глазами хакера, просчитывает все маршруты до критически важных активов и дает рекомендации, как сделать инфраструктуру более защищенной. А также помогает расставить приоритеты в задачах по усилению инфраструктуры, сосредоточить усилия ИБ и IT-службы на нейтрализации угроз, способных причинить максимальный ущерб.

— Такие подходы позволяют снизить число людей, вовлеченных в мониторинг защищенности?

— Не совсем так. В этом процессе важно не снизить количество специалистов, а увеличить эффективность их работы. В 2023 году мы вывели на рынок автопилот для результативной кибербезопасности, который оптимизирует процесс мониторинга и реагирования и помогает сотрудникам SOC (Security Operation Center) вовремя обнаружить и отреагировать на активность злоумышленника.

Практика показала, что можно увеличить производительность команд мониторинга и реагирования в среднем в 30–50 раз и перераспределить рабочее время сотрудников на решение более стратегических и творческих задач. Это особенно актуально в условиях кадрового голода в сфере кибербезопасности.

Новый подход ко взаимодействию с IT и смена тренда

— IT-службы и подразделения ИБ не всегда находят общий язык между собой. Насколько вообще эффективно их взаимодействие по линии киберзащиты?

— Ответственность за киберустойчивость лежит на подразделениях ИБ. Но их «руками» являются сотрудники IT-служб. Они закрывают найденные уязвимости, проводят реконфигурации сетей для повышения их защищенности и т.д.

Существуют сложности коммуникации между IT и ИБ подразделениями. Наше исследование это подтверждает: 31% респондентов указали на отсутствие эффективного взаимодействия с командой IT. Для разрешения спорных вопросов можно использовать SLA — своего рода мини-договор, где обговариваются все условия выполнения задачи и устанавливаются параметры качества. Но только 30% респондентов заявили, что в их компании между этими подразделениями есть SLA и они стабильно работают. Во всех остальных случаях либо соглашений нет, либо они не выполняются.

— Какие тут могут быть решения?

— Здесь как раз очень полезны такие средства автоматизации, как MaxPatrol Carbon. Решение позволяет не только формировать SLA на эти задачи в автоматическом режиме, но и отслеживать их выполнение. И не просто выдавать рекомендации, а еще и расставлять их приоритет по важности выполнения, в том числе IT-подразделению. И если, допустим, обнаружено 10 тыс. уязвимостей, то система выделит из них самые критичные, на которые нужно обратить внимание в первую очередь, так как они позволяют хакеру атаковать целевые системы.

— Как, на ваш взгляд, автоматизация может изменить ситуацию с готовностью компаний к кибератакам?

— Если автоматизация будет повсеместной и приносить компании эффект, то мы начнем опережать хакеров. И в целом готовность компаний к атакам будет расти, а ущерб от возможных атак будет стремиться к нулю.

— Когда кибербезопасность, наконец, обойдет хакеров?

— Я считаю, что это неизбежно. Помимо автоматизации, у нас принимается множество законов, стимулирующих развитие ИБ. В решениях для кибербезопасности используют технологии ИИ, в том числе для выявления угроз и трендовых уязвимостей. Думаю, еще год-два, и тренд точно поменяется: преимущество будет на стороне специалистов по кибербезопасности.