Об авторе: Сергей Волдохин, директор по продуктам российской исследовательской компании и разработчика программного обеспечения в сфере кибербезопасности Start X (ранее «Антифишинг»).

Как злоумышленники просят взаймы голосами друзей и родственников

Схема с использованием голосовых клонов людей не нова, своего пика, как и другие виды мошенничества, она достигла во время пандемии. Но в отличие от тех же фишинговых писем, где можно взять несколько минут на раздумья и прочитать письмо несколько раз, голос вызывает у жертвы больше доверия и оставляет меньше времени для критического анализа.

Самая популярная площадка для таких атак — Telegram. Вот как это выглядит.

1. Взлом аккаунта. Мошенники получают данные для входа в аккаунт через социальную инженерию — поддельные конкурсы с голосованием и фейковые розыгрыши подписки Telegram Premium.

Жертва переходит по ссылке «голосования» и попадает на фишинговый сайт. Там пользователь вводит свой номер телефона и код авторизации, как при стандартном входе в Telegram на новом устройстве. Злоумышленники получают все данные для авторизации с сайта на свой сервер, тем самым перехватывая доступ к аккаунту жертвы.

В апреле 2024-го специалисты компании по управлению цифровыми рисками BI.ZONE Brand Protection выявили 6,4 тыс. фишинговых доменных имен, созвучных с Telegram. Что касается фейковых голосований, которые воруют телеграм-аккаунты, эксперты по кибербезопасности F.A.C.C.T. обнаружили 460 таких сайтов. Если раньше такие голосования концентрировались только на детской тематике, то теперь мошенники создают группы с бывшими и нынешними коллегами жертв и просят проголосовать за участие в профессиональном конкурсе.

2. Сбор материала. После «угона» аккаунта и авторизации на своем устройстве злоумышленники скачивают из переписок голосовые сообщения. Если материала мало, хакеры собирают образцы из соцсетей.

3. Генерация голоса. С помощью искусственного интеллекта создают несколько сообщений — с просьбой прислать денег и сообщения для отвода глаз с посылом «Это я, не волнуйся, задай какой-нибудь вопрос, если не веришь» или «Не могу говорить, потом перезвоню обязательно».

4. Генерация фото банковской карты. Хакеры собирают в слитых базах данные паспорта жертвы и с помощью телеграм-бота создают фото карты известного банка с именем и фамилией жертвы, куда можно перевести деньги. При этом сам номер карты привязан к счету мошенника в другом, обычно малоизвестном банке. Такая же схема, но без голосовых сообщений, распространилась летом 2023 года.

5. Атака. Злоумышленники используют аудио в нескольких сценариях. Кто-то присылает их в начале переписки вместе с фейковым фото карты, чтобы немедленно вызвать реакцию, другие подключают голосовые уже в ходе беседы, когда жертва начинает сомневаться.

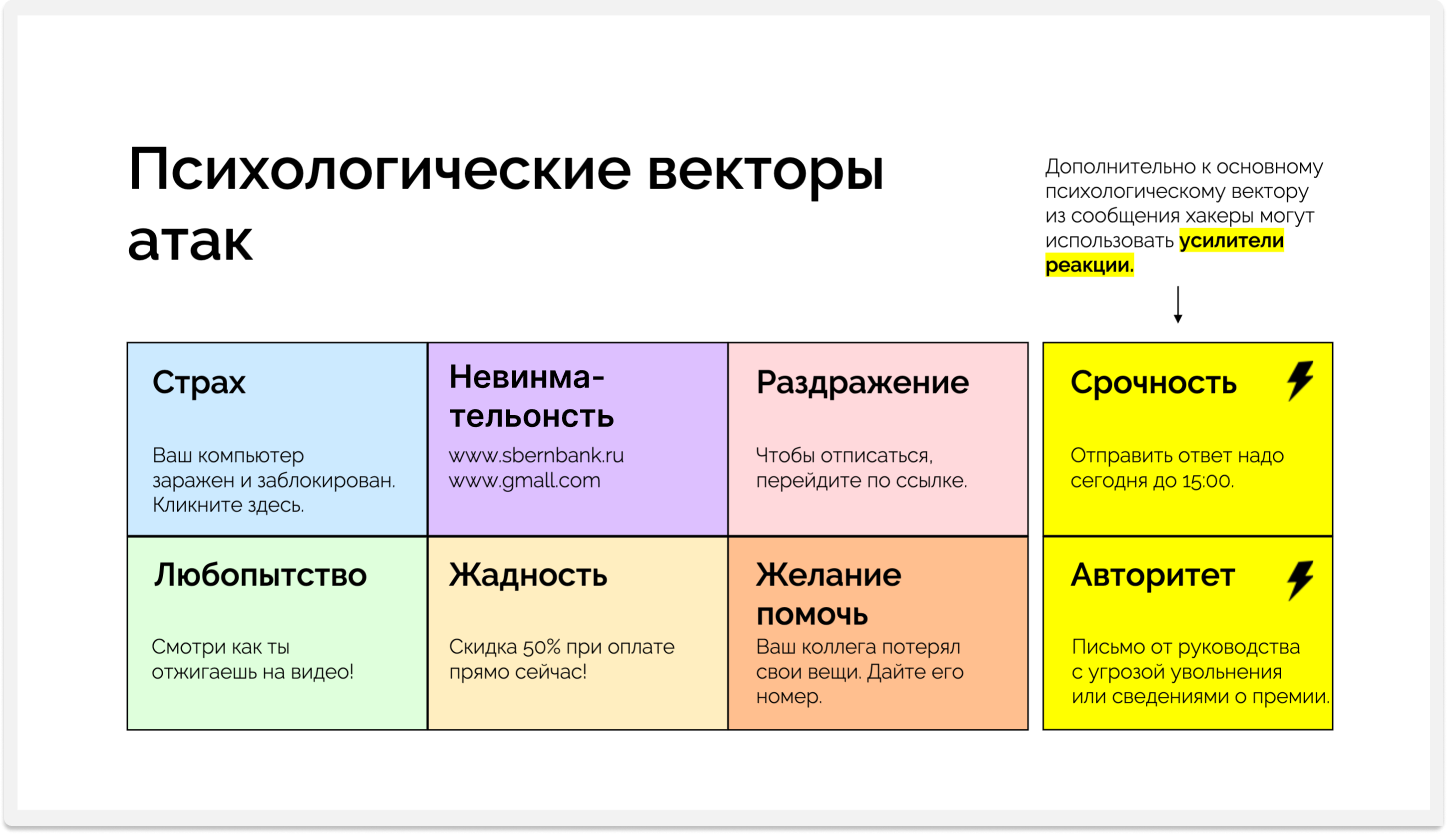

Чтобы человек точно поддался, мошенники в своих атаках стараются надавить на особые триггеры, которые заставляют людей действовать нерационально.

Если рассмотреть самые распространенные сценарии, где одну жертву взламывают с помощью фейкового голосования, а у второй крадут деньги через голосовые сообщение, — в обоих случаях срабатывает желание помочь. Ко второй жертве может применяться усилитель срочности, если «другу» нужны деньги на пару часов прямо сейчас, и усилитель авторитета, когда сообщение приходит от «руководителя».

Как мошенники с помощью голоса воруют миллионы долларов у компаний

С начала 2024 года хакеры стали активно применять схему Fake Boss — это кибератака на сотрудников с помощью голоса директора или партнера компании. В ход идут голосовые записи и синтез голоса в реальном времени. Схема распространилась и на представителей городских администраций — о краже личности и голоса, в частности, сообщал мэр города Березовский в Свердловской области Евгений Писцов.

В корпоративной сфере мошенническая схема с использованием чужого голоса работает так.

1. Сбор материала. Злоумышленники идентифицируют топ-менеджмент компании и собирают материалы в открытом доступе для изготовления фейковой аудиозаписи: выступления, корпоративные видео, личный архив из соцсетей.

Программы для обработки и записи аудио становятся все совершеннее. Поэтому интонации голоса практически неотличимы от оригинала, мошенникам остается только сымитировать личные особенности речи и манеру общения.

2. Генерация голоса. ИИ-инструментам достаточно нескольких образцов, чтобы создать правдоподобную речь в потоке. Запись можно сделать заранее — мошенник включает ее на звонке, дает указания и бросает трубку до того, как человек засомневается и успеет что-то спросить. А можно создать модель, редактирующую голос в момент речи. Во время обучения искусственный интеллект изучает особенности речи, интонацию, скорость произношения и другие характеристики, чтобы создать убедительный голосовой образ.

3. Поиск мишени. Злоумышленники выбирают в компании менеджера с доступом к бюджету.

4. Атака. Способов реализации атаки несколько:

- телефонный звонок: на звонке проигрывается короткая запись голоса руководителя с приказом срочно выслать деньги на счет;

- аудиосообщение в мессенджере: злоумышленники могут загрузить в профиль фото звонящего для убедительности;

- несколько каналов по очереди: письмо на почту, сообщение в мессенджер, аудиосообщение. Мошенник выдает себя за топ-менеджера или партнера компании, отправляет жертве электронное письмо — якобы компания согласовала крупный заказ, и для заключения сделки нужно отправить деньги как можно скорее. Дальше злоумышленник звонит и включает сгенерированное сообщение типа: «Деньги нужны уже сейчас, не затягивайте нам сделку!», чтобы надавить на срочность и подчеркнуть авторитет.

Жертва получает сообщение чаще всего под конец рабочего дня или в пиковую загрузку.

Как защититься от кибератак с ИИ-голосами

Обычно для защиты советуют следующие меры:

- настройте автоудаление сообщений;

- не выкладывайте онлайн видео с голосом;

- удаляйте голосовые сообщения после прослушивания;

- прислушивайтесь к странным интонациям и шумам на записи;

- придумайте кодовое слово для членов семьи и друзей на случай, если возникнут подозрения.

Проблема в том, что таким советам сложно следовать. Людям важны личные сообщения, и они не всегда хотят их удалять. Контролировать каждое действие в социальных сетях могут только те, кто и так не был в них активен, в противном случае всегда есть вероятность упустить что-то важное. Более того, неестественные интонации и фоновые шумы на голосовых записях жертва может просто проигнорировать, особенно если человек включает их на ходу где-нибудь в метро. Совет с кодовыми словами тоже звучит хорошо лишь в теории — не каждый человек захочет держать в голове еще один пароль и может сопротивляться участвовать в этом, и даже если людям удастся договориться, слово можно действительно забыть в момент, когда срочно нужна помощь.

Вот что рекомендуют эксперты по кибербезопасности:

- Не торопитесь и проверьте сообщение. Независимо от того, пришло ли голосовое сообщение с просьбой перевести деньги на работе или от родных, дополнительные 10–20 минут на проверку не сделают ничего плохого. Лучше выдохнуть, замедлиться и убедиться, что это не мошенник.

- Свяжитесь с отправителем через другой канал связи. Если отправитель сбрасывает звонки, напишите ему в другом приложении, отправьте SMS или обратитесь к общим знакомым или коллегам.

- Закройте профили в соцсетях от посторонних. Хотя часть ваших данных уже есть в открытом доступе, вы все равно можете ограничить доступ к образцам вашего голоса и списку друзей через настройки конфиденциальности в соцсетях.

Что касается корпоративных атак, интерактивные курсы и тренажеры насмотренности помогут людям защищаться от дипфейков на работе. Предоставьте сотрудникам образовательные материалы по следующим темам:

- методы, виды и цели дипфейк-фишинга;

- последствия дипфейк-атак;

- чек-листы выявления аудио- и видеодипфейков;

- правила защиты от атаки.

Мошеннические схемы, особенно с применением ИИ-технологий, трансформируются буквально каждый месяц, поэтому важно уметь определять фишинговые сообщения и предупреждать о них своих коллег.